-

Total de Posts

260 -

Registro em

-

Última visita

-

Dias Ganhos

552

ventura ganhou no último dia 8 de Março

ventura teve o conteúdo mais curtida!

Sobre ventura

- Aniversário 03/06/1992

Últimos Visitantes

O bloco dos últimos visitantes está desativado e não está sendo visualizado por outros usuários.

ventura's Achievements

-

não existe

-

Aviso: Contém Vírus do crack use somente para testes. como instalar? PWAdmin 4.5 ENG.7z

- 3 respostas

-

- 59

-

.png)

-

-

-

-

-

-

- pwadmin

- pwadmin4.5

-

(e 1 mais)

Tags:

-

dentro da pasta glinkd use o comando pkill -9 glinkd aguarde 5 mim e depois desligue. O comando vai desconectar todos online e os 5 mim é para o servidor salvar as informações dos personagens na DB, Evitando duplicidades caso alguém esteja tentando dupar .

-

Este script em Perl é uma implementação básica de um servidor que monitora e bloqueia IPs com base no número de conexões feitas a ele. A seguir, uma explicação detalhada de cada parte do código: strict e warnings: Impõem regras rigorosas de sintaxe e emitiram avisos para possíveis erros de programação. POSIX ":sys_wait_h": Importa funções de manipulação de processos e espera de status, embora não esteja sendo usado diretamente aqui. Socket: Módulo utilizado para manipulação de sockets TCP. IO::Handle: Fornece métodos para trabalhar com objetos de fluxo de entrada/saída (não utilizado explicitamente no código, mas geralmente presente quando você deseja usar funções como flush). 2. Configuração de variáveis: $limite_conexoes: Número máximo de conexões permitidas de um único IP (50 neste caso). $tempo_bloqueio: O tempo durante o qual o IP ficará bloqueado após ultrapassar o limite de conexões, configurado como 4 horas (4 * 3600 segundos). 3. Armazenamento das conexões: %conexoes_por_ip: Um hash para armazenar o número de conexões feitas por cada IP. 4. Configuração de regras no iptables: iptables -F: Limpa todas as regras do iptables anteriores. iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT: Aceita conexões de entrada que já estejam estabelecidas ou relacionadas a uma conexão existente. iptables -A INPUT -j DROP: Bloqueia todas as outras conexões de entrada. iptables -A INPUT -p tcp --syn -m connlimit --connlimit-above $limite_conexoes -j REJECT --reject-with tcp-reset: Limita o número de conexões simultâneas de um único IP, rejeitando aquelas que excedem o limite definido. 5. Configuração do socket e aceitação de conexões: socket: Cria um novo socket TCP. setsockopt: Permite a reutilização de endereços e portas. bind: Associa o socket ao endereço e porta definidos (no caso, qualquer endereço INADDR_ANY e porta 0). listen: Coloca o socket em modo de escuta para aceitar conexões. 6. Loop para aceitar conexões: O script entra em um loop infinito onde fica aceitando conexões. accept: Aceita uma nova conexão do cliente. sockaddr_in e inet_ntoa: Obtêm a porta e o IP do cliente. $conexoes_por_ip{$ip_cliente}++: Incrementa o contador de conexões para o IP do cliente. Se o número de conexões do cliente ultrapassar o limite, o IP é bloqueado. 7. Função de bloqueio do IP: open e print: Registra o IP bloqueado no arquivo ban.txt. system("iptables -A INPUT -s $ip -j DROP"): Adiciona uma regra ao iptables para bloquear o IP. sleep($tempo_bloqueio): Espera o tempo de bloqueio configurado (4 horas). system("iptables -D INPUT -s $ip -j DROP"): Remove a regra do iptables e desbloqueia o IP. Considerações: Este script age como um servidor simples, monitorando as conexões e bloqueando IPs que ultrapassam o limite de conexões definidas. O bloqueio é temporário (4 horas), após o qual o IP é desbloqueado. O arquivo ban.txt mantém um registro dos IPs bloqueados. Se você tiver alguma dúvida ou quiser fazer ajustes no código, é só avisar! Fonte : Chat GPT

-

horizonpw01 começou a seguir ventura

-

master Projeto: Bot de Registro e Gerenciamento de Usuários no Discord

ventura respondeu ao tópico de

master-version -1.0em DesenvolvimentoQual valor do PIX ? -

Como instalar? 1° Extraia com Winrar 2° Carregue seu arquivo configs.pck com editor 3° Arraste a pasta extraida para dentro do editor vá até os bonecos de neve pelo editor de elements.data e cole o novo endereço da imgagem dos mobs abaixo configs\pets\battle-snowman\宠物雪人高级.ecm suportegm.com.rar

-

brunobart22 começou a seguir ventura

-

É montaria padrão todo pw tem. ID: 18304 Caminho dela : Models/npcs/宠物/骑宠/坐骑蛇/坐骑蛇.ecm

-

./start.sh

-

top parabéns pelo trabalho !

-

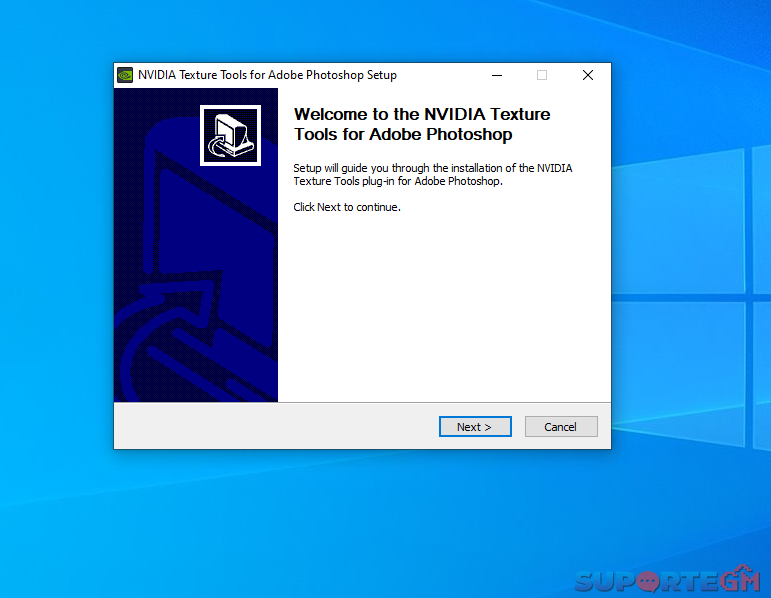

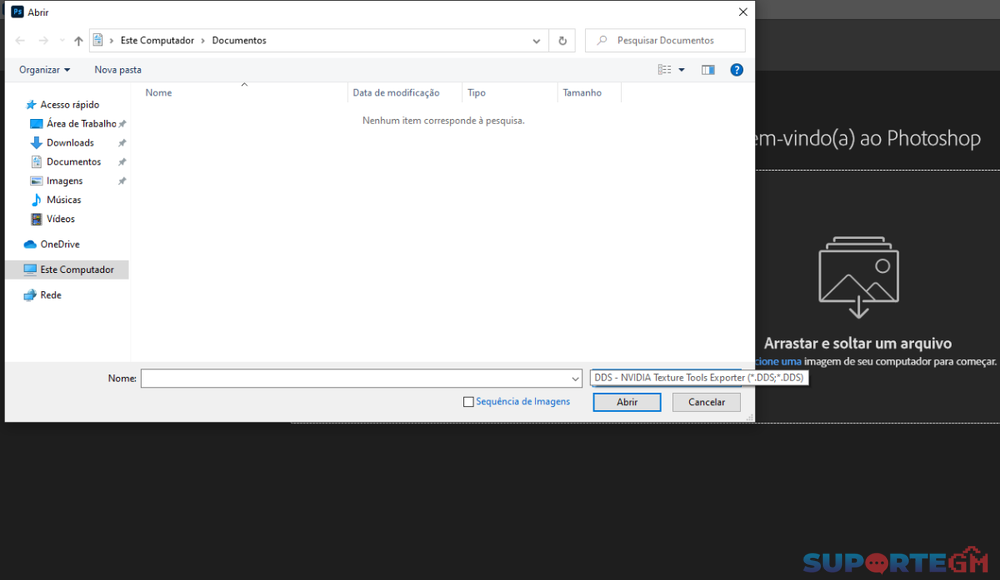

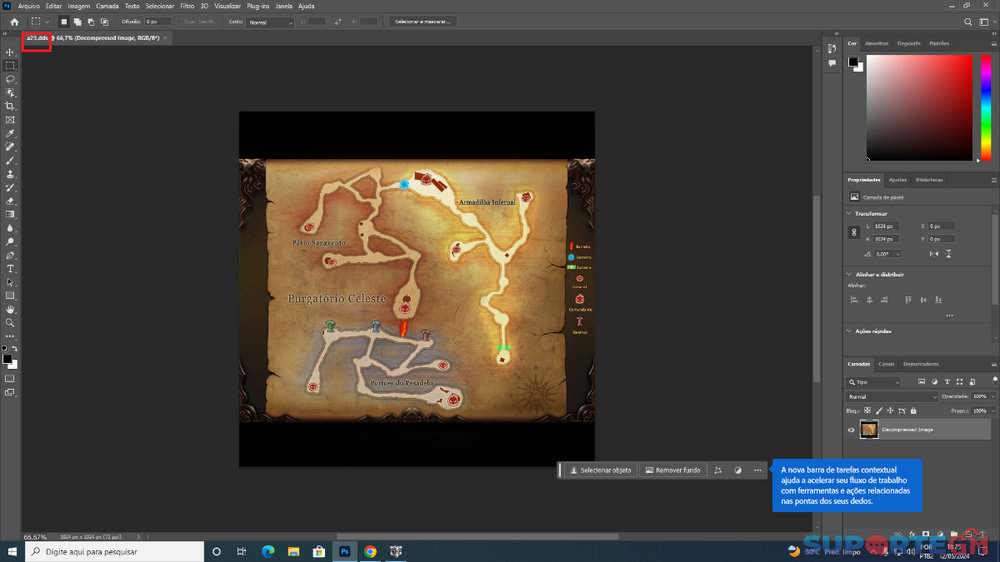

Permite edições e salvamento de arquivos .DDS direto no photoshop. NVIDIA_Texture_Tools_for_Adobe_Photoshop_2021.2.0.exe

- 1 resposta

-

- 26

-

.png)

-

-

-

acho que é interfaces arquivo > ingame

.png.9bb9ea8e98774e663fd240aa7594c5c2.png)

.png.e80d4b29a9771435512cd0c25ced57e3.png)