Os Melhores

Conteúdo popular

Mostrando conteúdo com a maior reputação em 02/22/25 em Posts

-

"Fala, gurizada! Tudo certo? 😄tradutor.exetradutor.exe Quero compartilhar minha contribuição com a comunidade! Sabemos que o Google Tradutor e outros sistemas possuem limites de caracteres para traduzir determinados arquivos, o que pode ser bem frustrante em algumas situações. Pensando nisso, desenvolvi um sisteminha básico em Python que resolve esse problema. Com ele, você pode abrir arquivos de texto em qualquer idioma, e o programa traduzirá todo o conteúdo, sem restrições de tamanho. É super útil, não apenas para Perfect World, mas também para outras finalidades, como decifrar longas linhas de erros em logs, entre outras aplicações. Espero que seja útil para vocês!" Este sistema traduz arquivos de texto no formato .txt ( EM BREVE DISPONIBILIZAREI UMA ATUALIZAÇÃO PARA ARQUIVOS EM OUTROS FORMATOS) Sistema atualizado, com suporte de leitura em outros formatos. HTML, .LOG, e outros. LINK:[Conteúdo Oculto]2 pontos

-

2 pontos

-

video da instalação do .ova para servidor de pw 155 no ubuntu.. vai com script lua e sistema de logs.1 ponto

-

1 ponto

-

CRIEI UM SISTEMA PARA TRADUZIR AS PASTAS PARA PORTUGUES DE FORMA QUE FIQUE MELHOR O ENTENDIMENTO PARA FAZER AS MODIFICAÇÕES , OBS : PRECISA VER O VIDEO PRA ENTENDER E FAZER USO CORRETO DO PROGRAMA O PROGRAMA FOI FEIO POR MIM > ZADOCK tradutorpcks.zip1 ponto

-

Basta adicionar o iptable do seu firewall.sh, ou seja nessa configuração apenas aceitará 2 pws abertos com o mesmo ip, no 3° o iptable não vai permitir logar no servidor. caso não tenha interesse em por limite é bom ter para parte de segurança, coloque 20, pois se você sofrer um ataque na porta 29000 ele limitarar a 20 conexões máxima na porta, lógico que isso não garante 100%, mais para pequenos ataques deve ser o suficiênte.1 ponto

-

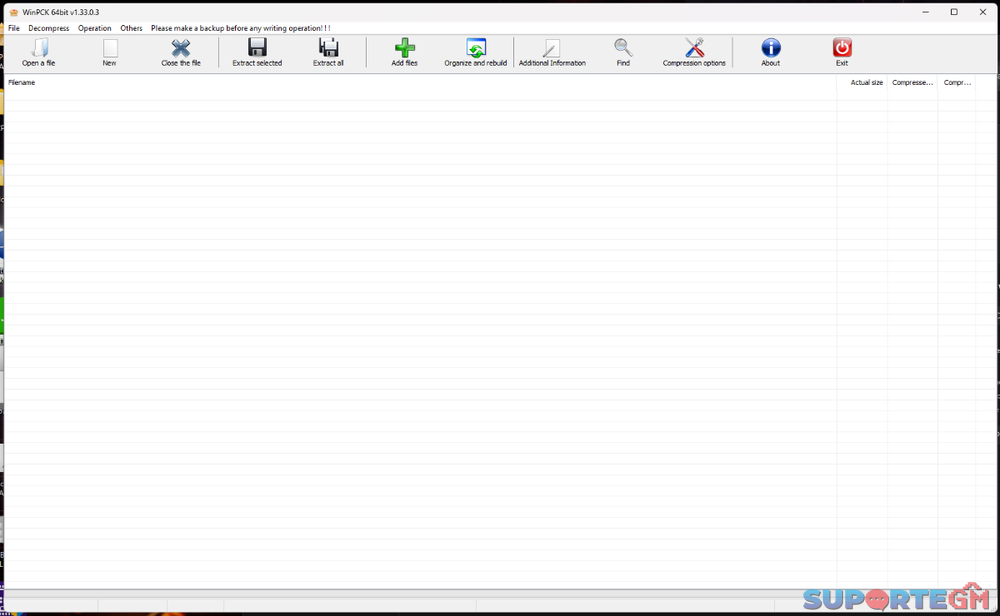

WinPCK v1.33.0.3 – Atualizado ChangeLog: Leitura de arquivos .cup, o WinPCK fará a decodificação do cup. Instalação no registro do Windows com .cup Leitura de arquivos .pck com .pkx maiores que 2GB Leitura de arquivos .pck com .pkx1 Tradução para o inglês Atualizado para C++20 Atualizado para o Visual Studio 2022 Codigo Fonte: [Conteúdo Oculto] Binarios: [Conteúdo Oculto]/releases v1.33.0.3 - Release.rar v1.33.0.3 - Release-static.rar1 ponto

-

1 ponto

-

#!/bin/bash # Cores para as mensagens RED='\033[0;31m' GREEN='\033[0;32m' NC='\033[0m' # No Color print_error() { echo -e "${RED}Erro:${NC} $1" >&2 exit 1 } print_success() { echo -e "${GREEN}Sucesso:${NC} $1" } # Função para gerar senha aleatória generate_password() { tr -dc 'a-zA-Z0-9' < /dev/urandom | fold -w "${1:-12}" | head -n 1 } # Mensagem de início echo -e "${GREEN}? Iniciando instalacao...${NC}" # Verificar se está sendo executado como superusuário if [ "$EUID" -ne 0 ]; then echo -e "${RED}Este script precisa de permissões de superusuário para ser executado.${NC}" sudo "$0" "$@" || exit $? exit 0 fi # Instalações básicas echo -e "${GREEN}? Instalando pacotes basicos...${NC}" sudo yum -y install mariadb-server mariadb-libs.i686 httpd epel-release yum-utils cronie-noanacron ca-certificates > /dev/null 2>&1 || { print_error "Falha ao instalar pacotes basicos."; } print_success "Pacotes basicos instalados com sucesso." # Iniciar e habilitar serviços echo -e "${GREEN}? Iniciando e habilitando servicos...${NC}" sudo systemctl start mariadb && sudo systemctl enable mariadb > /dev/null 2>&1 || print_error "Falha ao iniciar e habilitar o MariaDB." sudo systemctl start httpd && sudo systemctl enable httpd > /dev/null 2>&1 || print_error "Falha ao iniciar e habilitar o Apache." print_success "Servicos iniciados e habilitados com sucesso." # Executar a configuracao de seguranca do MySQL echo -e "${GREEN}? Executando configuracao de seguranca do MySQL...${NC}" echo -e "\nn\n$(generate_password)\n$(generate_password)\ny\ny\ny\ny\n" | sudo mysql_secure_installation > /dev/null 2>&1 || print_error "Falha ao executar a configuracao de seguranca do MySQL." print_success "Configuracao de seguranca do MySQL concluida com sucesso." # Criar usuario com permissoes de superusuario no MariaDB echo -e "${GREEN}? Criando usuario com permissoes no MariaDB...${NC}" MYSQL_USER="admin" MYSQL_USER_PASSWORD=$(generate_password) sudo mysql -e "CREATE USER '${MYSQL_USER}'@'%' IDENTIFIED BY '${MYSQL_USER_PASSWORD}';" > /dev/null 2>&1 || print_error "Falha ao criar usuario no MariaDB." sudo mysql -e "GRANT ALL PRIVILEGES ON *.* TO '${MYSQL_USER}'@'%' WITH GRANT OPTION;" > /dev/null 2>&1 || print_error "Falha ao conceder permissoes ao usuario no MariaDB." print_success "Usuario criado com sucesso e permissoes concedidas." # Salvar senha do usuário em um arquivo no diretório raiz echo -e "${GREEN}? Salvando credenciais do MariaDB...${NC}" echo "Usuario: ${MYSQL_USER}" > ~/mysql_user.txt echo "Senha: ${MYSQL_USER_PASSWORD}" >> ~/mysql_user.txt print_success "Credenciais do MariaDB salvas em ~/mysql_user.txt." # Instalar PHP 7.4 e extensoes echo -e "${GREEN}? Instalando PHP 7.4 e extensoes...${NC}" sudo yum -y install [Conteúdo Oculto] > /dev/null 2>&1 || print_error "Falha ao instalar o repositorio Remi." sudo yum-config-manager --enable remi-php74 > /dev/null 2>&1 || print_error "Falha ao ativar o repositorio Remi PHP 7.4." sudo yum -y install php php-common php-opcache php-mcrypt php-cli php-gd php-curl php-mysqlnd php-zip php-devel php-mbstring php-pear php-bcmath php-json > /dev/null 2>&1 || print_error "Falha ao instalar PHP e extensoes." sudo systemctl restart httpd > /dev/null 2>&1 || print_error "Falha ao reiniciar o Apache apos a instalacao do PHP." print_success "PHP 7.4 e extensoes instalados com sucesso." # Instalar Java 1.8 echo -e "${GREEN}? Instalando Java 1.8...${NC}" sudo yum -y install java-1.8.0-openjdk.x86_64 > /dev/null 2>&1 || print_error "Falha ao instalar Java 1.8." print_success "Java 1.8 instalado com sucesso." # Instalar pacotes adicionais echo -e "${GREEN}? Instalando pacotes adicionais...${NC}" sudo yum -y install pcre-devel libstdc++.i686 libstdc++-devel.i686 libxml2-devel libxml2 libstdc++-static compat-libstdc++-33.x86_64 > /dev/null 2>&1 || print_error "Falha ao instalar pacotes adicionais." print_success "Pacotes adicionais instalados com sucesso." # Configurações adicionais echo -e "${GREEN}? Realizando configuracoes adicionais...${NC}" sudo systemctl disable firewalld && sudo systemctl stop firewalld > /dev/null 2>&1 || print_error "Falha ao desativar e parar firewalld." sudo sed -ri 's/SELINUX=enforcing/SELINUX=disabled/' /etc/selinux/config > /dev/null 2>&1 || print_error "Falha ao desativar SELinux." print_success "Configuracoes adicionais aplicadas com sucesso." # Atualizar o sistema e instalar pacotes extras echo -e "${GREEN}? Atualizando o sistema e instalando pacotes extras...${NC}" sudo yum -y update > /dev/null 2>&1 || print_error "Falha ao atualizar o sistema." sudo yum -y install mono mc htop curl wget p7zip gdb ipset perl-XML-DOM make gcc gcc-c++ openssl-devel readline-devel > /dev/null 2>&1 || print_error "Falha ao instalar pacotes extras." print_success "Sistema atualizado e pacotes extras instalados com sucesso." # Configurar local echo -e "${GREEN}? Configurando local...${NC}" sudo localectl set-locale LANG=en_US.UTF-8 > /dev/null 2>&1 || print_error "Falha ao configurar o local." print_success "Local configurado com sucesso." # Mensagem de conclusão echo -e "${GREEN}? instalacao concluída com sucesso. As credenciais do MariaDB foram salvas em ~/mysql_user.txt.${NC}" echo -e "${GREEN}Este script foi desenvolvido por [DISCORD master9028].${NC}" installcentos7.sh1 ponto

-

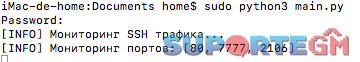

Bom uso a todos! Version: Python 3.13 Install: python3 -m pip install scapy #Notes Update Rate Limiting 03-01-25 Traffic Anomaly Detection 03-01-25 Packet Filtering 03-01-25 Add SSH monitoring 28-12-24 Config.txt # Configurações gerais de monitoramento e proteção # Defina as portas para monitoramento (exemplo: HTTP, SSH) PORTS_TO_MONITOR=80,7777,2106 # Se o bloqueio por HWID deve ser ativado BLOCK_HWID=true # Limites de pacotes MAX_PACKET_SIZE=1024 MAX_CONNECTIONS=100 CONNECTION_TIME_WINDOW=10 # Em segundos # Limitações de pacotes TCP e UDP MAX_TCP_PACKETS=500 MAX_UDP_PACKETS=300 # Configurações para proteção SSH SSH_PORT=22 SSH_BLOCK_THRESHOLD=5 # Número de tentativas antes de bloquear SSH_BLOCK_DURATION=3600 # Duração do bloqueio (em segundos) SSH_LOCKDOWN_THRESHOLD=10 # Número de tentativas excessivas antes de lockdown SSH_LOCKDOWN_DURATION=86400 # Duração do lockdown (1 dia) SSH_IP_ATTEMPTS_WINDOW=60 # Janela de tempo (em segundos) para tentativas de login SSH # Limitação de taxa de pacotes para evitar DDoS RATE_LIMIT_THRESHOLD=1000 # Limite de pacotes por IP DDoS_DETECTION_WINDOW=10 # Janela de tempo para detectar DDoS DDoS_CONNECTION_THRESHOLD=500 # Limite de conexões simultâneas que aciona a detecção de DDoS main.py import os import time import hashlib import uuid import platform import json import re from scapy.all import sniff, TCP, UDP, IP from collections import defaultdict from threading import Thread # Словари для хранения данных трафика и блокировок traffic_data = defaultdict(lambda: {"timestamps": [], "tcp_count": 0, "udp_count": 0, "packet_count": 0}) blocked_hwids = set() # Множество заблокированных HWID blocked_ips = defaultdict(lambda: {"block_time": None, "attempts": 0, "block_duration": 0}) # Блокировка IP # Стандартные настройки config = { "MAX_PACKET_SIZE": 1024, "MAX_CONNECTIONS": 100, "CONNECTION_TIME_WINDOW": 10, "PORTS_TO_MONITOR": [80, 7777, 2106], "MAX_TCP_PACKETS": 500, "MAX_UDP_PACKETS": 300, "BLOCK_HWID": True, "SSH_PORT": 22, "SSH_BLOCK_THRESHOLD": 5, # Порог для неудачных попыток входа SSH "SSH_BLOCK_DURATION": 3600, # Длительность блокировки SSH "SSH_LOCKDOWN_THRESHOLD": 10, # Количество чрезмерных попыток перед блокировкой "SSH_LOCKDOWN_DURATION": 86400, # Длительность блокировки (1 день) "SSH_IP_ATTEMPTS_WINDOW": 60, # Временное окно для попыток входа SSH "RATE_LIMIT_THRESHOLD": 1000, # Порог пакетов на IP "DDoS_DETECTION_WINDOW": 10, # Временное окно для обнаружения DDoS "DDoS_CONNECTION_THRESHOLD": 500 # Порог одновременных подключений } LOG_FILE = "logs.json" # Функция для загрузки конфигурации из файла def load_config(): global config if not os.path.exists("config.txt"): print("[INFO] Файл config.txt не найден. Используются настройки по умолчанию.") return with open("config.txt", "r") as file: for line in file: line = line.strip() if not line or line.startswith("#"): continue key, value = line.split("=") key = key.strip() value = value.split("#")[0].strip() if key in ["PORTS_TO_MONITOR"]: config[key] = list(map(int, value.split(","))) elif key in ["BLOCK_HWID"]: config[key] = value.lower() == "true" elif key in ["SSH_PORT", "SSH_BLOCK_THRESHOLD", "SSH_BLOCK_DURATION", "MAX_PACKET_SIZE", "MAX_CONNECTIONS", "CONNECTION_TIME_WINDOW", "MAX_TCP_PACKETS", "MAX_UDP_PACKETS", "RATE_LIMIT_THRESHOLD", "DDoS_DETECTION_WINDOW", "DDoS_CONNECTION_THRESHOLD", "SSH_LOCKDOWN_THRESHOLD", "SSH_LOCKDOWN_DURATION", "SSH_IP_ATTEMPTS_WINDOW"]: config[key] = int(value) else: config[key] = value # Функция для записи статистики def log_statistics(ip, hwid, reason, data): log_entry = { "timestamp": time.strftime("%Y-%m-%d %H:%M:%S"), "ip": ip, "hwid": hwid, "reason": reason, "tcp_count": data["tcp_count"], "udp_count": data["udp_count"] } try: with open(LOG_FILE, "r+") as f: logs = json.load(f) logs.append(log_entry) f.seek(0) json.dump(logs, f, indent=4) except Exception as e: print(f"[ERROR] Ошибка при сохранении в лог: {e}") # Функция для генерации уникального HWID def get_hwid(): mac_address = get_mac_address() system_uuid = get_system_uuid() unique_string = f"{mac_address}-{system_uuid}-{platform.system()}" return hashlib.sha256(unique_string.encode()).hexdigest() # Функция для получения MAC-адреса def get_mac_address(): try: mac = uuid.getnode() mac_address = ':'.join(("%012X" % mac)[i:i + 2] for i in range(0, 12, 2)) return mac_address except Exception: return "UNKNOWN_MAC" # Функция для получения UUID системы def get_system_uuid(): try: if platform.system() == "Linux": with open('/sys/class/dmi/id/product_uuid', 'r') as f: return f.read().strip() elif platform.system() == "Windows": import subprocess result = subprocess.check_output('wmic csproduct get uuid', shell=True).decode() return result.split('\n')[1].strip() return platform.node() except Exception: return "UNKNOWN_UUID" # Функция для мониторинга пакетов def monitor_packet(packet): if packet.haslayer(IP): src_ip = packet[IP].src current_time = time.time() hwid = get_hwid() # Инициализация данных трафика data = traffic_data[src_ip] if current_time not in data["timestamps"]: data["timestamps"].append(current_time) # Удаление меток времени, выходящих за пределы окна data["timestamps"] = [ ts for ts in data["timestamps"] if current_time - ts <= config["CONNECTION_TIME_WINDOW"] ] # Ограничение скорости: подсчет пакетов, полученных от IP data["packet_count"] += 1 # Обнаружение DDoS: ограничение пакетов на IP за определенный период времени if data["packet_count"] > config["RATE_LIMIT_THRESHOLD"]: print(f"[ALERT] IP {src_ip} отправляет слишком много пакетов. Возможная атака DDoS!") blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Превышен лимит пакетов", data) # Блокировка по TCP/UDP пакетам if packet.haslayer(TCP): data["tcp_count"] += 1 elif packet.haslayer(UDP): data["udp_count"] += 1 if data["tcp_count"] > config["MAX_TCP_PACKETS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество TCP пакетов", data) print(f"[ALERT] Избыточное количество TCP пакетов: {src_ip}") elif data["udp_count"] > config["MAX_UDP_PACKETS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество UDP пакетов", data) print(f"[ALERT] Избыточное количество UDP пакетов: {src_ip}") elif len(data["timestamps"]) > config["MAX_CONNECTIONS"]: blocked_hwids.add(hwid) log_statistics(src_ip, hwid, "Избыточное количество соединений", data) print(f"[ALERT] Избыточное количество соединений: {src_ip}") # Функция для мониторинга трафика SSH def monitor_ssh_traffic(): print("[INFO] Мониторинг трафика SSH...") try: sniff(filter=f"tcp port {config['SSH_PORT']}", prn=process_ssh_packet, store=False) except KeyboardInterrupt: print("[INFO] Мониторинг SSH прерван.") except Exception as e: print(f"[ERROR] Ошибка мониторинга SSH: {e}") # Функция для обработки пакетов SSH def process_ssh_packet(packet): if packet.haslayer(IP) and packet.haslayer(TCP): src_ip = packet[IP].src handle_ssh_attempt(src_ip) # Функция для обработки попыток входа SSH def handle_ssh_attempt(ip): current_time = time.time() data = blocked_ips[ip] # Если IP был заблокирован на более длительный период if data["block_time"] and current_time - data["block_time"] < data["block_duration"]: return # Увеличиваем счетчик попыток входа SSH data["attempts"] += 1 if data["attempts"] > config["SSH_BLOCK_THRESHOLD"]: block_ip(ip) data["block_time"] = current_time data["block_duration"] = config["SSH_BLOCK_DURATION"] # Длительность блокировки if data["attempts"] > config["SSH_LOCKDOWN_THRESHOLD"]: lockdown_ip(ip) data["block_time"] = current_time data["block_duration"] = config["SSH_LOCKDOWN_DURATION"] # Длительность блокировки # Функция для блокировки IP def block_ip(ip): print(f"[INFO] IP {ip} заблокирован за слишком много попыток входа SSH.") # Функция для применения блокировки для IP def lockdown_ip(ip): print(f"[INFO] IP {ip} попал в блокировку за слишком много попыток входа SSH.") # Функция для разблокировки IP после истечения срока блокировки def unblock_expired_ips(): current_time = time.time() for ip in list(blocked_ips.keys()): if current_time - blocked_ips[ip]["block_time"] > config["SSH_BLOCK_DURATION"]: print(f"[INFO] IP {ip} разблокирован.") del blocked_ips[ip] # Функция для начала мониторинга def start_monitoring(): print(f"[INFO] Мониторинг портов: {config['PORTS_TO_MONITOR']}") try: ports_filter = " or ".join([f"tcp port {port} or udp port {port}" for port in config["PORTS_TO_MONITOR"]]) sniff(filter=ports_filter, prn=monitor_packet, store=False) except KeyboardInterrupt: print("[INFO] Мониторинг прерван.") except Exception as e: print(f"[ERROR] Ошибка мониторинга: {e}") if __name__ == "__main__": load_config() # Запуск мониторинга SSH в отдельном потоке ssh_thread = Thread(target=monitor_ssh_traffic, daemon=True) ssh_thread.start() start_monitoring()1 ponto

-

Bom creio que todos já sabem da os comandos, porém vou postar assim mesmo, já vir que tem até scripts ai que faz todo preparo da maquina para instalação de PWserv, porém eu sou a moda antiga ainda gosto de aplicar manualmente. ========================================================== Esses comandos serve para maquinas da OVH e CentoS Google: Nos quais você não tem acesso ao root e sim ao usuário fornecido. Com esses comando você vai consegue acessa ROOT. sudo passwd root su root yum install nano Hora: timedatectl set-timezone America/Sao_Paulo ========================================================== Preparando a maquina yum update sudo yum install httpd sudo service httpd start yum -y install mariadb-server mariadb systemctl start mariadb systemctl enable mariadb yum install unzip sudo mysql_secure_installation (Esse vai pedir senha, você só aperta enter, que vai ter a opção de escolher senha nova) sudo yum install php php-mysql sudo chkconfig httpd on sudo yum install epel-release sudo yum install phpmyadmin yum install nano sudo nano /etc/httpd/conf.d/phpMyAdmin.conf (aqui onde tiver 127.0.0.1, você coloca o ip do seu pc) service httpd restart yum install -y java-1.6.0-openjdk.x86_64 sudo yum install java-1.7.0-openjdk yum install libstdc++.i686 libstdc++-devel.i686 ln -s /usr/lib/libstdc++.so.6.0.19 /usr/lib/libstdc++-libc6.1-1.so.2 yum install libxml2.so.2 yum install libstdc++.so.5 yum install libgtk2.0-0:i386 libpangox-1.0-0:i386 libpangoxft-1.0-0:i386 libidn11:i386 gstreamer0.10-pulseaudio:i386 gstreamer0.10-plugins-base:i386 gstreamer0.10-plugins-good:i386 Tutorial para instalação do winrar yum install wget cd /usr/local/src wget [Conteúdo Oculto] tar zxvf rarlinux-x64-5.2.1.tar.gz cp rar/unrar /usr/local/bin Comando para Desativa firewalld sudo systemctl disable firewalld systemctl stop firewalld systemctl status firewalld desativa selinux service iptables stop1 ponto

-

Esse vídeo vai lhe ensina como configurar uma maquina linux debian 12 VPS OU DEDICADO para criar um servidor private de perfect world, o passo a passo. DOWNLOAD DO SCRIPT: Clique Aqui COMO CONFIGURAR UMA VPS / DEDICADO NO DEBIAN 12 PASSO A PASSO PARA INSTALAÇÃO E PERFECT WORLD1 ponto

-

coloca essas libs nas pastas lib,lib32 e lib64 e usa esse comando para ligar os mapas LD_PRELOAD=./libtask.so ./gs gs01 >$PW_PATH/logs/gs01.log 2>&1 & LD_PRELOAD=./libtask.so ./gs is61 >$PW_PATH/logs/is61.log 2>&1 & pw172.rar1 ponto

-

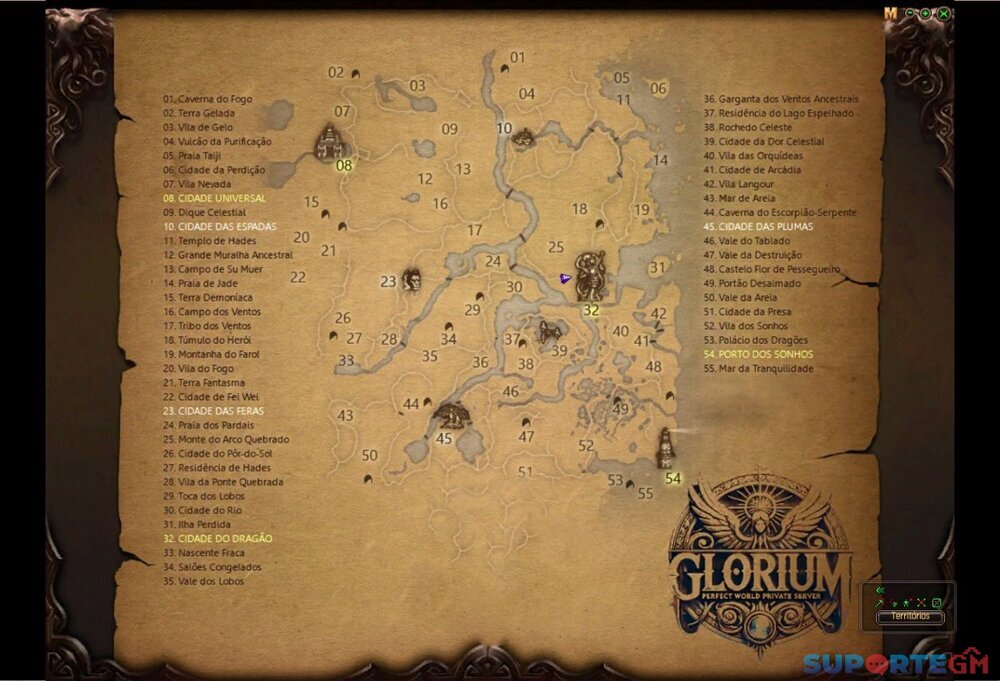

Boa noite galera, já existe esse editor aqui no fórum.. porem esse aqui ta traduzido e eu inclui o mapa de Quedanunca(a78) no editor. Estou postando pq pedi no grupo esse mapa e ninguém tinha, ai eu fiz e adicionei RegionEditorPTBR.rar1 ponto

-

1 ponto

-

1 ponto

-

eu vou trocar o domónio e refazer algumas coisas. Por enquanto você pode acessar o site por este link:: [Conteúdo Oculto]1 ponto

-

1 ponto

-

0 pontos

-

Fiz esse script ja tem um tempo, talvez seja util para alguem. O monstro ja vem linkado no chat, basta clicar e o auto caminho do jogo te leva até as coordenadas atual do boss. Vá ate function EventOnPlayerChat no script.lua e adicione: if chanel == 1 and cmdlist[1] == "!boss" then local bosses = { {id = 19462, nome = "Profundeza"}, {id = 19463, nome = "Mistério"}, {id = 19464, nome = "Devorador das Trevas"}, {id = 19465, nome = "Servo Fantasma"}, {id = 19466, nome = "Lança da Morte"}, {id = 19467, nome = "Perfurador de Corações"}, {id = 19468, nome = "Alfa"}, {id = 19469, nome = "Escudo Apu"}, {id = 19470, nome = "Sombra das Trevas"}, {id = 19471, nome = "Colecionador de Sons"}, {id = 19472, nome = "Caçador de Alma"}, {id = 19473, nome = "Rei do Chifre Dourado"}, {id = 19474, nome = "Guerreiro Mosca do Céu"}, {id = 19475, nome = "Espada Demoníaca"}, {id = 19476, nome = "Aniquilador de Aranhas"}, {id = 19477, nome = "Facão Demoníaco"} } for _, boss in ipairs(bosses) do local pNpc = game__GetObjectVar(NPC_COORDS_BY_TID, 0, boss.id) if pNpc == 0 then game__ChatMsg(CHAT_SINGLE, roleid, 11, "^FF8000" .. boss.nome .. ": Aguardando Respawn...", -1) else local x, y, z = game__GetCoordDataClient(pNpc) local sx, sy, sz = game__GetCoordData(pNpc) game__ChatMsg(CHAT_SINGLE, roleid, 11, "<11><"..boss.nome.." - Está nas coordenadas: "..int(x)..", "..int(z).."><1,"..int(sx)..","..int(sy)..","..int(sz)..">", -1) end end return 0 end Resultado:0 pontos

-

Gshop do client é diferente do gshop do servidor, voce pode ignorar essa verificação se adicionar a tag nocheck no .bat: start elementclient.exe startbypatcher console:1 nocheck0 pontos

-

-1 pontos

.png.9bb9ea8e98774e663fd240aa7594c5c2.png)

.thumb.png.ca8a036057fbd573cf42fc521bbe2c8a.png)